龙8long8手机登录芯片在设备里被叫做 SoC,SoC 通常会包含众多独立的元件,而苹果自研 SoC 里有非常多的元件是和安全有关的,包括很多定制的 SoC 或者子系统。

苹果称,正是因为需要从这样基础的层级就开始着手安全性设计,所以他们在推出一个设备之前好几年,就要开始做安全相关的规划。

利用 SoC 中众多服务于安全的子元件,苹果就可以让他们执行非常多的关键操作,执行这些操作时,会和 SoC 中的主要 CPU 区隔开来,避免任何危害操作系统的行为影响到整个子系统的安全功能。

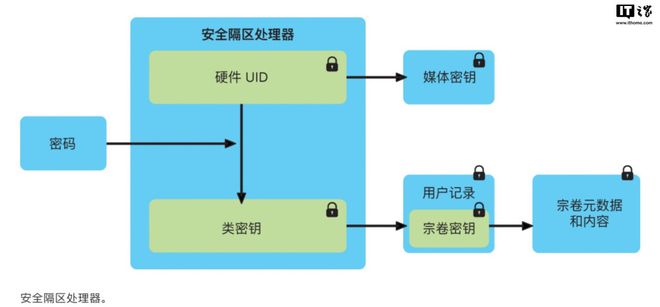

其中最重要的部件要数安全隔区了。安全隔区就是一个独立于主处理器外的安全协处理器,其中包括基于硬件的密钥管理器,还可以保护和存储来自用户的生物识别数据,从而提供额外的安全性保护。

事实上,从 iPhone 5s 开始的 Touch ID 拥有很强的安全性,很大程度上就是得益于安全隔区功能。

例如为为安全隔区建立硬件信任根的 Boot ROM,同时,每台搭载安全隔区的苹果设备都具有专用的 AES-256 加密引擎,内置于闪存与主系统内存之间的 DMA 路径中,可以实现高效的文件加密。

这些元件都可以实现很多关键的安全功能,比如安全开机、安全启动,还有对设备上的用户数据的加密,以及保护设备密码的元件、系统完整性保护的措施等等。

上述种种,都是自研芯片带来的安全性优势。说到这里,我们不得不围绕苹果全新的 M1 芯片来讲解一下他在安全性方面有何不同。这也是苹果这次平台安全指南更新的重要内容。

简单来说,有了 M1 芯片之后,苹果就可以将之前从芯片层级打造安全特性的的方式带到 Mac 平台上,这对于 Mac 平台的安全来说是非常大的进步。

在过去,苹果一直以来针对 Mac 平台安全性所做的方法基本是 “添加”。具体来说就是通过引入额外的 T2 芯片来支撑安全特性。但是我们知道,macOS 不是在 T2 芯片上运行的,所以就无法将芯片级别的安全防护带到 Mac 设备上。

不过有了 M1 之后,苹果就可以为 macOS 也带来最好的防护,例如通过数据保护的功能实现静态的档案加密,还有基于 CPU 系统的全面的安全防护。